· Asparux · malware · 6 min read

técnica antidebug

¡Bienvenidos a mi nuevo artículo! En este tutorial, le presentaré una poderosa clase de Golang diseñada para frustrar depuradores como x64dbg y otros. La depuración es un aspecto esencial del desarrollo de software y el análisis de seguridad, que permite a los desarrolladores y profesionales de la seguridad identificar y solucionar problemas dentro de su código. Sin embargo, hay escenarios en los que es posible que desee proteger su software de miradas indiscretas o intenciones maliciosas. Aquí es donde entra en juego la clase de técnica antidepuración.

Introducción

En el ámbito de la seguridad del software, la capacidad de detectar y contrarrestar los intentos de depuración es una habilidad crucial. Ya sea que esté desarrollando aplicaciones sólidas o explorando las complejidades de la ciberseguridad, comprender las técnicas antidepuración puede proporcionar información sobre cómo el software puede defenderse contra amenazas potenciales.

La estructura en Golang presentada aquí abarca una variedad de funciones diseñadas específicamente para identificar y contrarrestar métodos de depuración comunes. Desde detectar puntos de interrupción de software y hardware hasta evadir las comprobaciones de presencia del depurador, esta clase es una herramienta integral para quienes buscan agregar una capa adicional de protección a su código.

Siga mientras profundizamos en las complejidades de cada función dentro de esta clase de técnica antidepuración. Obtenga una comprensión más profunda de las metodologías empleadas para salvaguardar la integridad del software y explore las consideraciones éticas que rodean la implementación de dichas medidas defensivas.

Código

package main

import (

"syscall"

"unsafe"

"golang.org/x/sys/windows"

)

type DbgUiRemoteBreakinPatch struct {

push_0 uint16

push byte

CurrentPorcessHandle uint32

mov_eax byte

TerminateProcess uint32

call_eax uint16

}

func searchSoftwareBreakpoints(mAddress uintptr) bool {

pBytes := (*byte)(unsafe.Pointer(mAddress))

bytes := []byte(windows.BytePtrToString(pBytes))

for i := 0; ; i++ {

if bytes[i] == 0xCC {

return true

}

}

return false

}

type CONTEXT struct {

P1Home uint64

P2Home uint64

P3Home uint64

P4Home uint64

P5Home uint64

P6Home uint64

ContextFlags uint32

MxCsr uint32

SegCs uint16

SegDs uint16

SegEs uint16

SegFs uint16

SegGs uint16

SegSs uint16

EFlags uint32

Dr0 uint64

Dr1 uint64

Dr2 uint64

Dr3 uint64

Dr6 uint64

Dr7 uint64

Rax uint64

Rcx uint64

Rdx uint64

Rbx uint64

Rsp uint64

Rbp uint64

Rsi uint64

Rdi uint64

R8 uint64

R9 uint64

R10 uint64

R11 uint64

R12 uint64

R13 uint64

R14 uint64

R15 uint64

Rip uint64

FloatSave XMM_SAVE_AREA32 // Is a union normaly I kept only the biggest struct in it since it is supposed to work

VectorRegister [26]M128A

VectorControl uint64

DebugControl uint64

LastBranchToRip uint64

LastBranchFromRip uint64

LastExceptionToRip uint64

LastExceptionFromRip uint64

}

type XMM_SAVE_AREA32 struct {

ControlWord uint16

StatusWord uint16

TagWord byte

Reserved1 byte

ErrorOpcode uint16

ErrorOffset uint32

ErrorSelector uint16

Reserved2 uint16

DataOffset uint32

DataSelector uint16

Reserved3 uint16

MxCsr uint32

MxCsr_Mask uint32

FloatRegisters [8]M128A

XmmRegisters [16]M128A

Reserved4 [96]byte

}

type M128A struct {

Low uint64

High uint64

}

//#define CONTEXT_i386 0x00010000L // this assumes that i386 and

//#define CONTEXT_DEBUG_REGISTERS (CONTEXT_i386 | 0x00000010L) // DB 0-3,6,7

const (

CONTEXT_i386 = 0x00010000

CONTEXT_DEBUG_REGISTERS = CONTEXT_i386 | 0x00000010

)

var (

kernel32 = syscall.NewLazyDLL("kernel32")

WriteProcessMemory = kernel32.NewProc("WriteProcessMemory")

IsDebuggerPresent = kernel32.NewProc("IsDebuggerPresent")

CheckRemoteDebuggerPresent = kernel32.NewProc("CheckRemoteDebuggerPresent")

GetThreadContext = kernel32.NewProc("GetThreadContext")

TerminateProcess = kernel32.NewProc("TerminateProcess")

ntdll = syscall.NewLazyDLL("ntdll")

DbgBreakPoint = ntdll.NewProc("DbgBreakPoint")

DbgUiRemoteBreakin = ntdll.NewProc("DbgUiRemoteBreakin")

)

func searchHardwareBreakpoints(tHandle uintptr) bool {

var ctx CONTEXT

ctx.ContextFlags = CONTEXT_DEBUG_REGISTERS

_, _, err := GetThreadContext.Call(tHandle, uintptr(unsafe.Pointer(&ctx)))

if err != syscall.Errno(0) {

panic(err)

}

return ctx.Dr0 != 0 && ctx.Dr1 != 0 && ctx.Dr2 != 0 || ctx.Dr3 != 0

}

func debuggerPresent() bool {

t, _, _ := IsDebuggerPresent.Call()

return t == 1

}

func antiDbgBreakPoint() bool {

var oldprotect uint32

ppDbgBreakPoint := DbgBreakPoint.Addr()

err := windows.VirtualProtect(ppDbgBreakPoint, 1, windows.PAGE_EXECUTE_READWRITE, &oldprotect)

if err != nil {

return false

//panic(err)

}

*(*byte)(unsafe.Pointer(ppDbgBreakPoint)) = 0xc3

return true

}

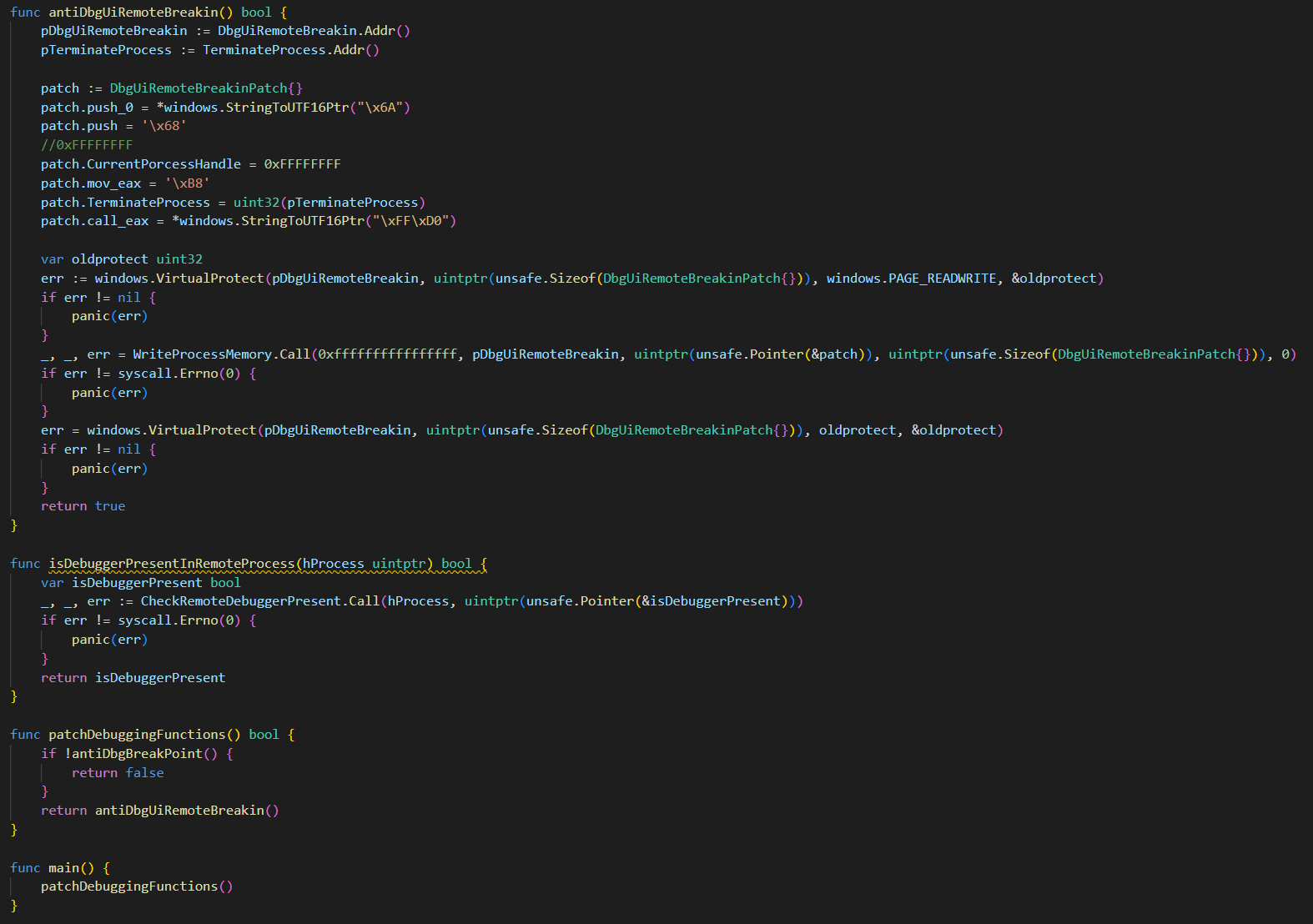

func antiDbgUiRemoteBreakin() bool {

pDbgUiRemoteBreakin := DbgUiRemoteBreakin.Addr()

pTerminateProcess := TerminateProcess.Addr()

patch := DbgUiRemoteBreakinPatch{}

patch.push_0 = *windows.StringToUTF16Ptr("\x6A")

patch.push = '\x68'

//0xFFFFFFFF

patch.CurrentPorcessHandle = 0xFFFFFFFF

patch.mov_eax = '\xB8'

patch.TerminateProcess = uint32(pTerminateProcess)

patch.call_eax = *windows.StringToUTF16Ptr("\xFF\xD0")

var oldprotect uint32

err := windows.VirtualProtect(pDbgUiRemoteBreakin, uintptr(unsafe.Sizeof(DbgUiRemoteBreakinPatch{})), windows.PAGE_READWRITE, &oldprotect)

if err != nil {

panic(err)

}

_, _, err = WriteProcessMemory.Call(0xffffffffffffffff, pDbgUiRemoteBreakin, uintptr(unsafe.Pointer(&patch)), uintptr(unsafe.Sizeof(DbgUiRemoteBreakinPatch{})), 0)

if err != syscall.Errno(0) {

panic(err)

}

err = windows.VirtualProtect(pDbgUiRemoteBreakin, uintptr(unsafe.Sizeof(DbgUiRemoteBreakinPatch{})), oldprotect, &oldprotect)

if err != nil {

panic(err)

}

return true

}

func isDebuggerPresentInRemoteProcess(hProcess uintptr) bool {

var isDebuggerPresent bool

_, _, err := CheckRemoteDebuggerPresent.Call(hProcess, uintptr(unsafe.Pointer(&isDebuggerPresent)))

if err != syscall.Errno(0) {

panic(err)

}

return isDebuggerPresent

}

func patchDebuggingFunctions() bool {

if !antiDbgBreakPoint() {

return false

}

return antiDbgUiRemoteBreakin()

}

func main() {

patchDebuggingFunctions()

}El código Golang proporcionado define una estrucdenominada AntiDebugging con métodos destinados a detectar y contrarrestar técnicas de depuración. Aquí hay una descripción general del código:

1. Definición de clase:

- La AntiDebugging estructura está definida y encapsula varios métodos anti-depuración.

2. Detección de puntos de interrupción del software:

- El método searchSoftwareBreakpoints busca puntos de interrupción del software en la memoria buscando el 0xCC código de operación (INT3).

3. Detección de puntos de interrupción de hardware:

- El método searchHardwareBreakpoints busca puntos de interrupción de hardware en un subproceso específico utilizando la CONTEXT estructura.

4. Verificación de presencia del depurador:

- El método debuggerPresent utiliza la IsDebuggerPresent() función para comprobar si el proceso se está depurando.

5. Punto de interrupción antidepuración:

- El método antiDbgBreakPoint intenta deshabilitar la DbgBreakPoint función modificando su código de operación a 0xC3 (RET).

6. Interrupción remota antidepuración:

- El método antiDbgUiRemoteBreakin modifica la DbgUiRemoteBreakin función para evitar la depuración remota. Utiliza un parche personalizado para lograr esto.

7. Verificación de presencia del depurador remoto:

- El método isDebuggerPresentInRemoteProcess comprueba si hay un depurador presente en un proceso remoto mediante CheckRemoteDebuggerPresent.

8. Parcheo de funciones:

- El método patchDebuggingFunctions llama a ambos antiDbgBreakPoint y antiDbgUiRemoteBreakin para aplicar los parches colectivamente.

En resumen, esta estructura está diseñada para proporcionar un conjunto completo de herramientas para detectar y contrarrestar diversas técnicas de depuración, ofreciendo una capa de protección contra intentos de depuración. Sin embargo, el uso de tales técnicas debe abordarse de manera ética y de acuerdo con las normas legales.

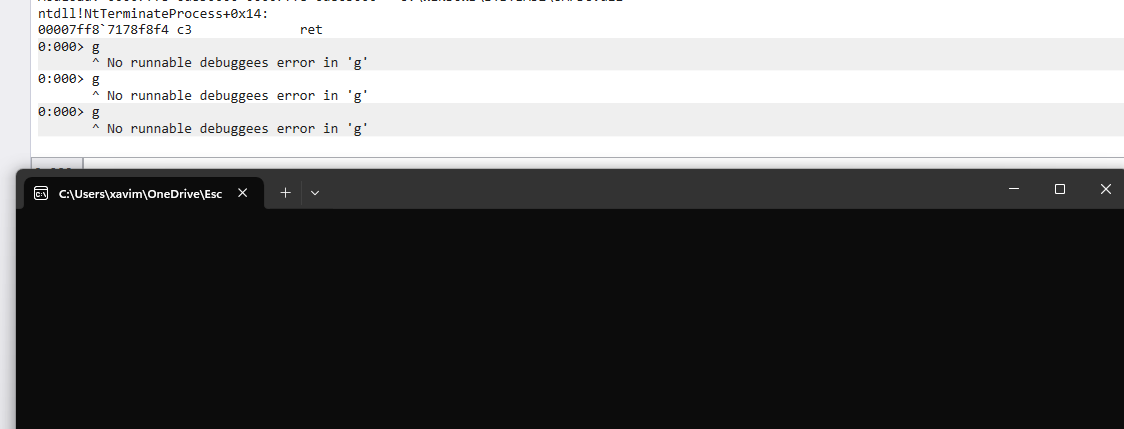

Prueba de Concepto

Como vemos al darle en Go no deja seguir avanzando. De igual manera, si le damos un breakpoint, esta función está deshabilitada por nuestro patch! .

Conclusiones

En resumen, la estructure de técnica antidepuración presentada en este artículo ofrece un conjunto sólido de herramientas de Golang para frustrar depuradores como x64dbg. Si bien la depuración es vital para el desarrollo de software, esta clase proporciona métodos para proteger contra accesos no autorizados o actividades maliciosas.

La clase cubre varias técnicas anti-depuración, desde detectar puntos de interrupción hasta evadir las comprobaciones de presencia del depurador. Se enfatiza la implementación ética y el cumplimiento de las normas legales.